Oszuści tworzą fałszywe strony internetowe i wysyłają maile. Podszywają się pod różne instytucje, aby wyłudzić Twoje loginy i hasła.

Nie wpisuj swoich danych na podejrzanych stronach internetowych.

Poznaj metody wyłudzania informacji przez cyberprzestępców

Phishing

Złośliwe oprogramowanie

Hakerzy mogą wykorzystać Twoje urządzenia np. po tym, jak zainstalujesz złośliwe oprogramowanie.

Pilnuj swoich urządzeń i pamiętaj, aby regularnie aktualizować oprogramowanie.

Nie klikaj w podejrzane linki i załączniki otrzymane w mailach lub SMSach.

Vishing

Przestępcy dzwonią do Ciebie i podszywają się pod znane Ci instytucje, wyłudzając poufne dane.

Nie ujawniaj prywatnych danych, dopóki nie upewnisz się, z kim rozmawiasz.

Skimming i przechwycenie danych karty

Czy wiesz, że przestępcy mogą przejąć dane z Twoich kart i płacić nimi lub wypłacać gotówkę bez Twojej wiedzy?

Chroń dane karty: jej numer, kod PIN, , data ważności oraz kod CVV2 lub CVC2. Nie udostępniaj ich nikomu.

Podszycie się pod pracownika firmy

Przestępcy udają np. prezesa, by wykraść dane pracowników firmy.

Nie wykonuj transakcji wyłącznie na podstawie maila od szefa. Sprawdzaj tego typu polecenia.

Podszycie się pod znajomego w mediach społecznościowych

Przestępcy umieją podszyć się pod Twojego znajomego, aby wyłudzić od Ciebie pieniądze.

Nie przelewaj pieniędzy przez link, który otrzymałeś na komunikatorze. Upewnij się, że na pewno rozmawiasz z właściwą osobą (zadzwoń do niej).

Fikcyjne oferty pracy

Przestępcy tworzą fikcyjne oferty pracy z wyjątkowo „korzystnymi” warunkami, by wyłudzić Twoje dane, np. nr dowodu, adres.

Nie dziel się poufnymi danymi z potencjalnym pracodawcą, którego dobrze nie sprawdzisz.

Fałszywe faktury

Przestępcy mogą wysłać Ci fałszywą fakturę.

Zawsze zwracaj uwagę na to, czy rachunek odbiorcy jest właściwy.

Fałszywe sklepy i oferty ogłoszeniowe

Przestępcy tworzą fikcyjne sklepy lub oferty ogłoszeniowe z wyjątkowo „korzystnymi” warunkami cenowymi, by wyłudzić od Ciebie środki finansowe.

Upewnij się, że sprzedawca jest uczciwy, zanim skorzystasz z oferty.

Przeczytaj poniższe przykłady, aby dowiedzieć się, na jakie niebezpieczeństwa uważać

Phishing

-

1.

Co to jest?

-

Lubisz spam? Z pozoru przypomina ulotki zostawiane pod drzwiami mieszkań. Ale spam mailowy bywa groźny: obok reklam mogą pojawiać się wiadomości od przestępców, którzy próbują wydobyć od nas poufne informacje. Podszywają się np. pod bank i nakłaniają, aby zainstalować program z wirusem lub taki, który nas szpieguje. Dzięki takiemu działaniu – czyli phishingowi – przestępcy chcą wyłudzić Twoje poufne dane lub zainfekować Twoje urządzenie.

-

-

2.

Jak to działa?

-

W pierwszym kroku przestępcy tworzą fałszywe strony internetowe. Podszywają się pod instytucje zaufania publicznego (np. pod bank) i zachęcają, aby wejść na tę stronę.

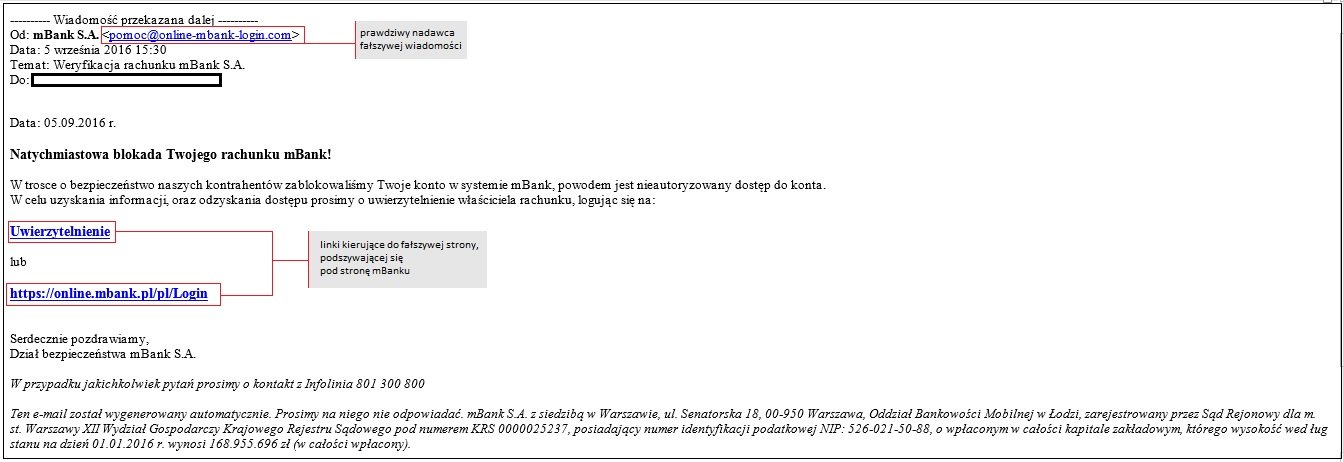

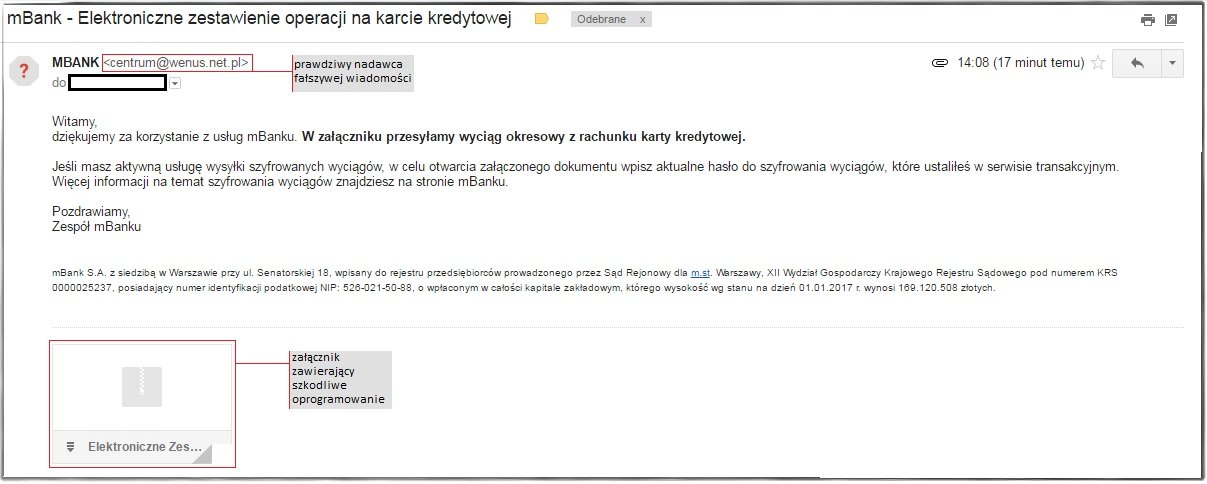

- Przykład I – Fałszywa wiadomość e-mail

Przestępcy wysyłają maile, których tytuł lub treść ma sprawić, abyś otworzył link lub załącznik. Bardzo często takie wiadomości zawierają informację o zablokowanym koncie bankowym, dodatkowej weryfikacji urządzenia, lub niezapłaconej fakturze.

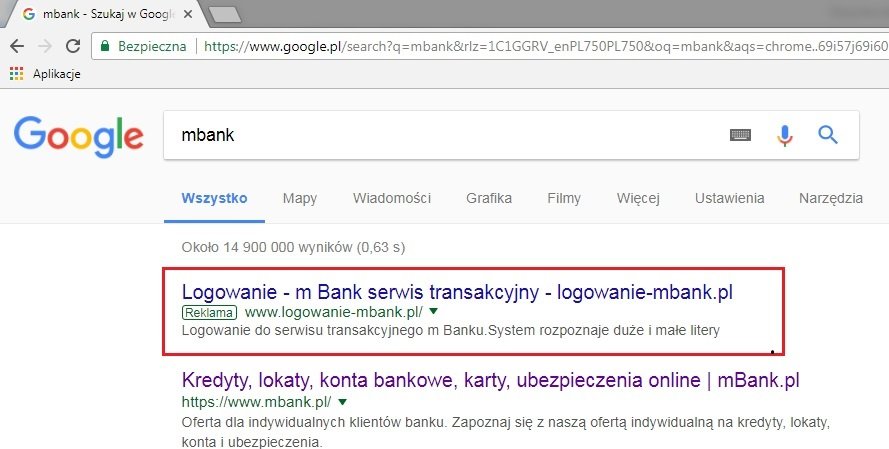

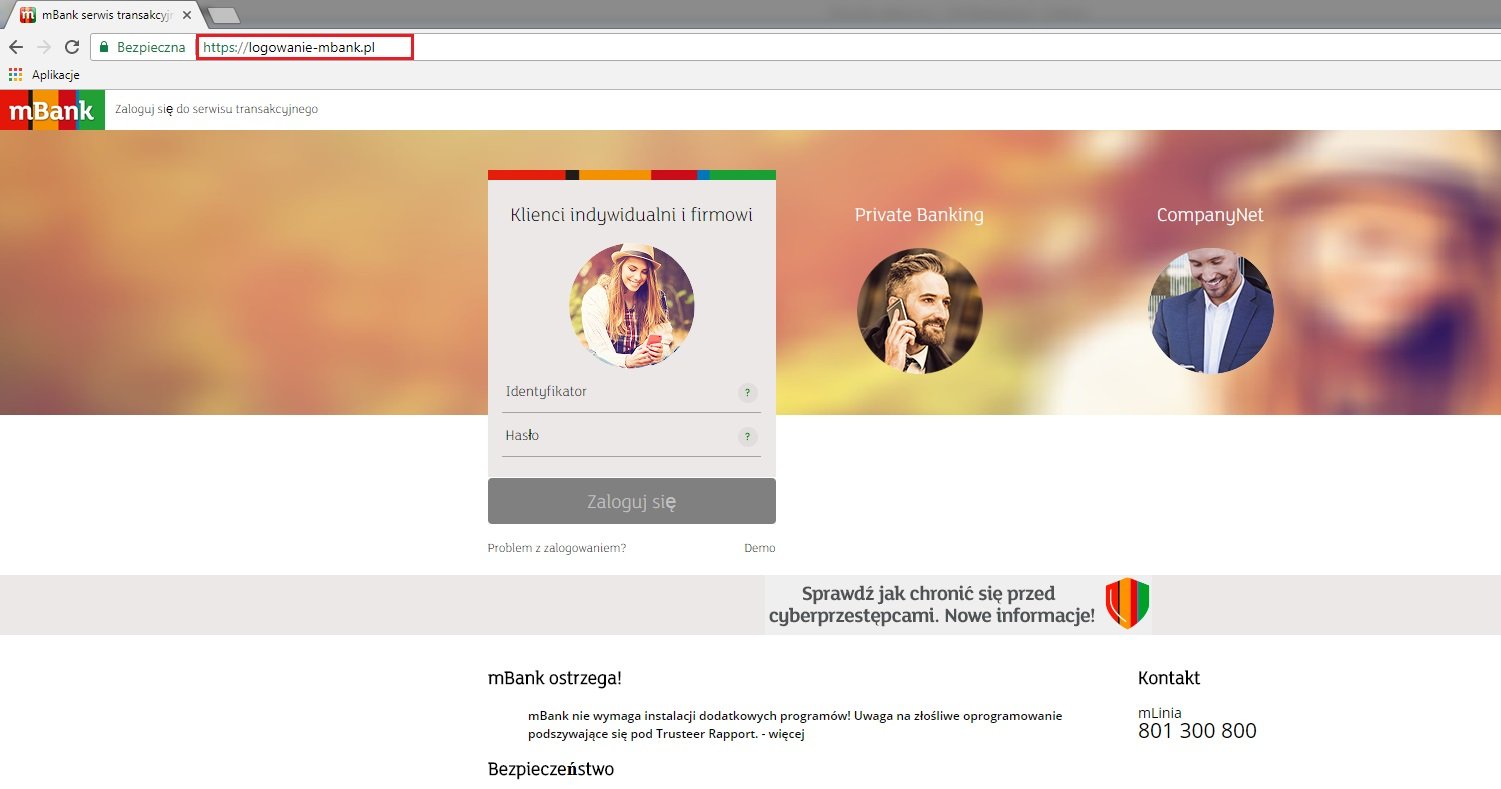

- Przykład II – Fałszywa strona w wyszukiwarce internetowej

Inny sposób, aby trafić do jak największej liczby użytkowników to promocja fałszywej strony w wyszukiwarce. W takim przypadku zobaczymy ja na samej górze listy wyszukanych linków.

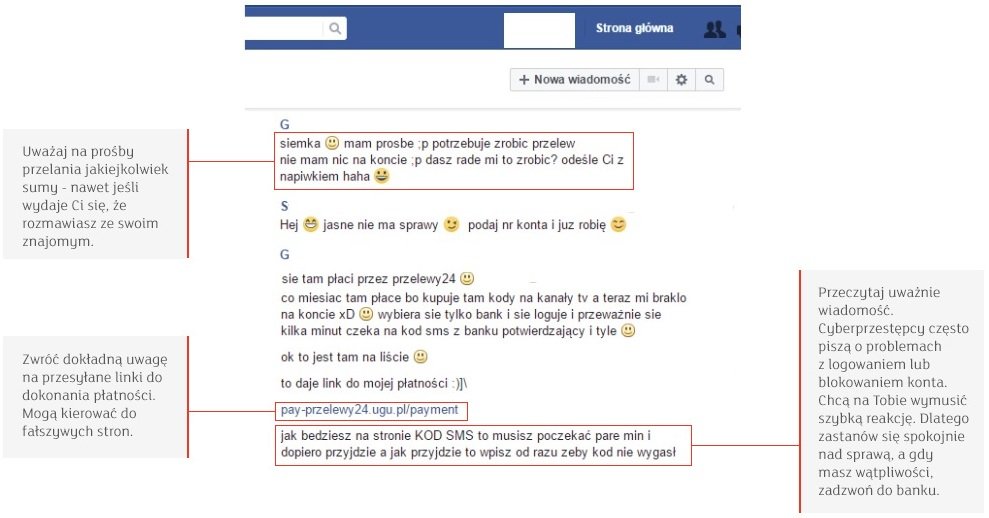

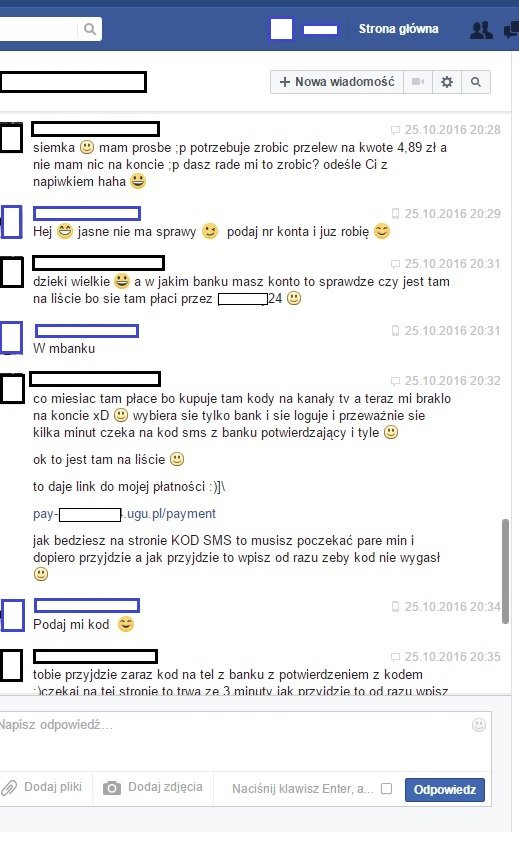

- Przykład III - Phishing na Facebooku

Ostatnio popularny jest tzw. phishing na Facebooku. Oszuści mogą napisać do Ciebie wiadomość z konta Twojego znajomego, po przejęciu nad nim jego kontroli. W rozmowie poproszą o pomoc i przelew pieniędzy. Będą to tłumaczyć, np. brakiem pieniędzy albo tym, że nie mogą sami zrobić przelewu. Jeśli klikniesz w podany przez nich linki i podasz Twoje dane, narazisz się na, to że przestępcy przejmą Twoje poufne dane lub okradną Cię.

-

-

3.

Czym jest fałszywa strona?

-

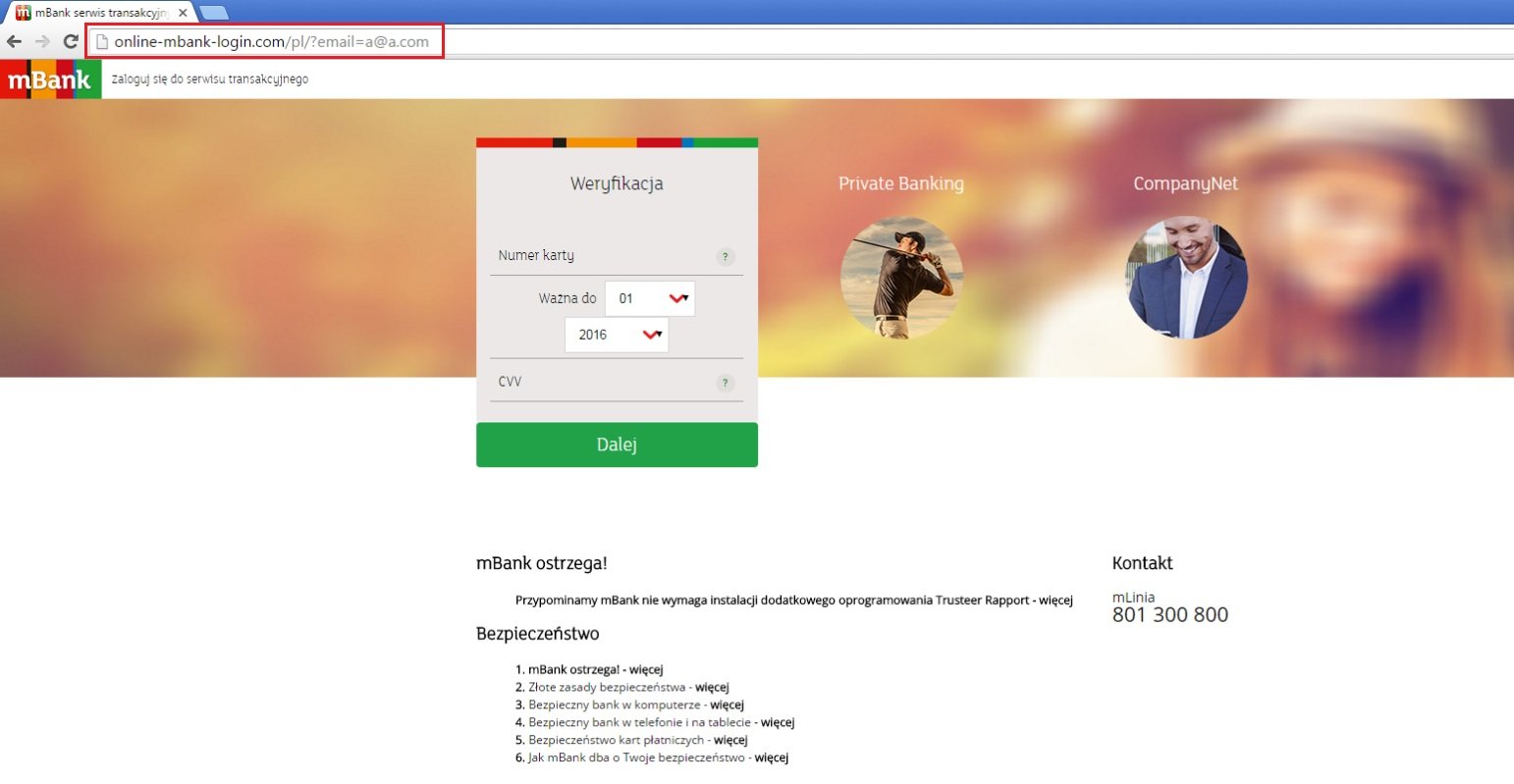

Fałszywa strona jest najczęściej łudząco podobna do prawdziwej strony. Aby nas zmylić, w adresie takiej strony oszuści często podają nazwę prawdziwej instytucji, pod którą się podszywają. Bardzo możliwe, że przestępcy wykupili nawet certyfikat dla tej strony, więc zobaczysz na niej tzw. zieloną kłódkę. To ma jeszcze bardziej uwiarygodnić fałszywą stronę w Twoich oczach.

Zobacz przykłady takich stron.

-

Złośliwe oprogramowanie

-

1.

Co to jest?

-

Złośliwe oprogramowanie (np. wirus komputerowy) to po prostu kod, który nie może działać sam. Potrzebuje „nosiciela” w postaci programu komputerowego. Jeśli ściągniesz taki program (np. ze strony z darmowym oprogramowaniem) i go uruchomisz, to pierwszy włączy się wirus. Dopiero potem program.

Wirus może działać na różne sposoby:

- wyłudzi dane, które pozwolą przestępcy zrobić przelew ;

- ukradnie tożsamość;

- zainfekuje pliki, gdy będziesz je tworzyć lub uruchamiać;

- skasuje lub uszkodzi dane w systemach i plikach;

- ukradnie dane, którymi logujesz się do portali społecznościach i kont pocztowych.

-

-

2.

Smartfony

-

Każdy smartfon może być celem ataku cyberprzestępców. Dziś telefony mają bowiem tak samo rozbudowane funkcje, jak komputery.

Wykorzystywanie luk w oprogramowaniu

Przestępcy widzą luki w kodzie programów i bezwzględnie je wykorzystują. Gdy uzyskają dostęp do komputera, mogą zainstalować szkodliwe oprogramowanie, które zmieniają działanie komputera lub urządzenia mobilnego.

W pierwszym kroku przestępcy tworzą złośliwe oprogramowanie, następnie dystrybuują je różnymi metodami:

- Przykład I – Link w wiadomości e-mail

Przestępcy wysyłają maile, które mają przykuć Twoją uwagę i skłonić, abyś otworzył link lub załącznik. Bardzo często takie wiadomości dotyczą zablokowanego konta bankowego, dodatkowej weryfikacji urządzenia lub niezapłaconej faktury.

- Przykład II – Link w wiadomości SMS

Przestępcy mogą też zainfekować smartfon. Zwłaszcza, jeśli pobrałeś oprogramowanie przez link z SMS-a od nieznanego nadawcy.

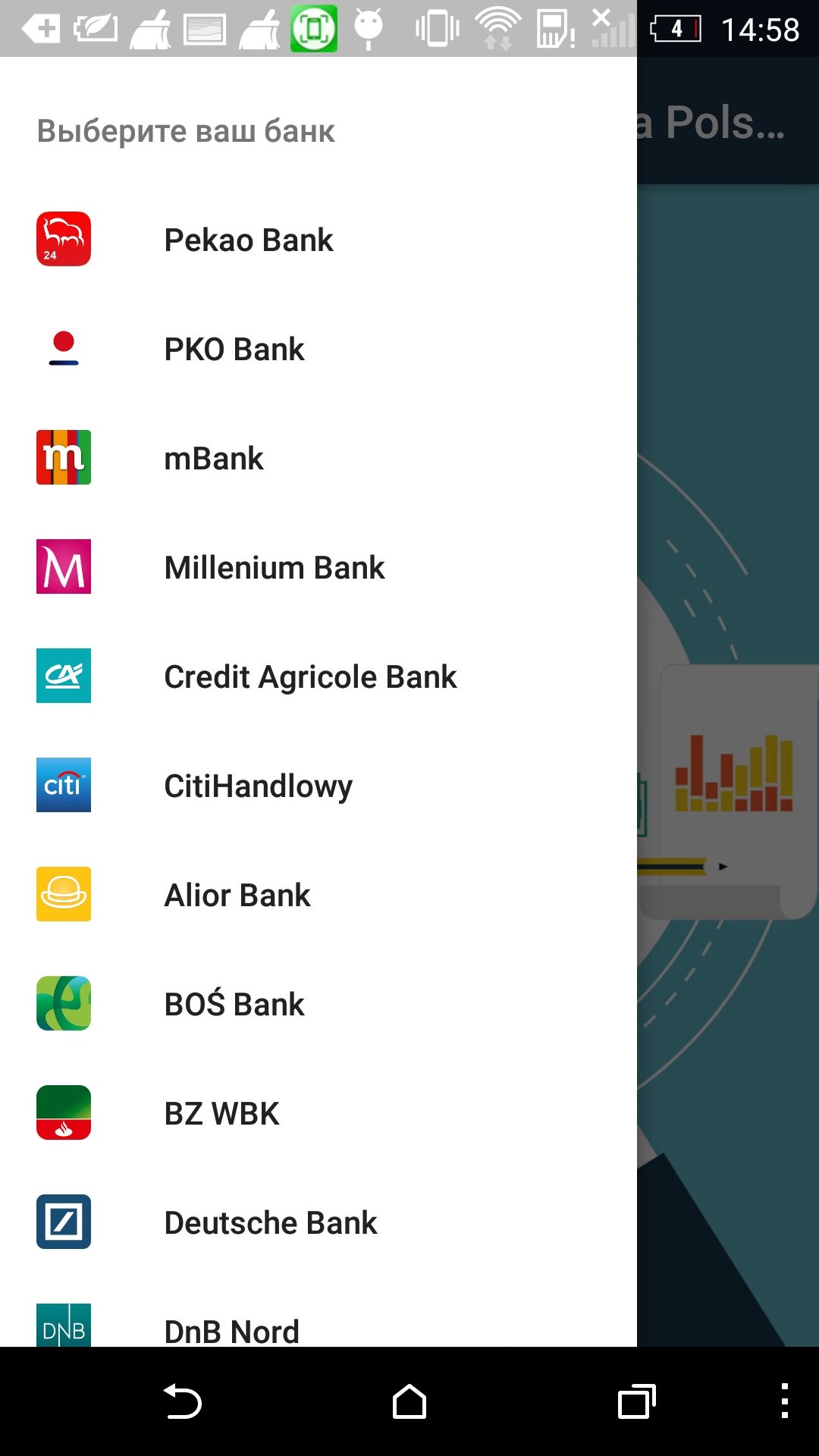

- Przykład III – Złośliwe aplikacje w autoryzowanych sklepach

Przestępcy umieszczają też złośliwe aplikacje w autoryzowanych sklepach. Często podszywają się pod inne aplikacje, np. z kursami kryptowalut. Takie aplikacje będą często wymagać dostępu do naszych SMS-ów.

-

-

3.

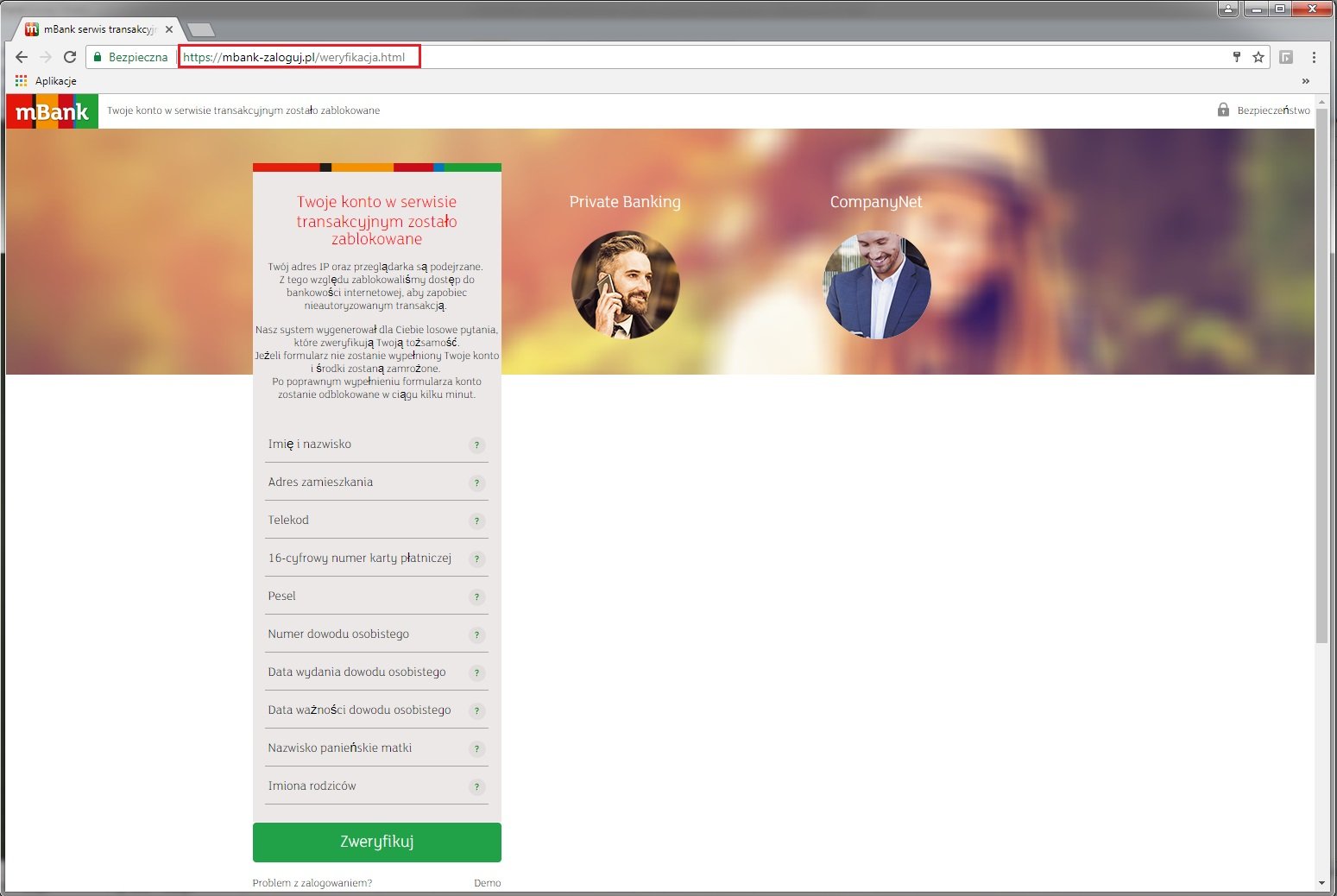

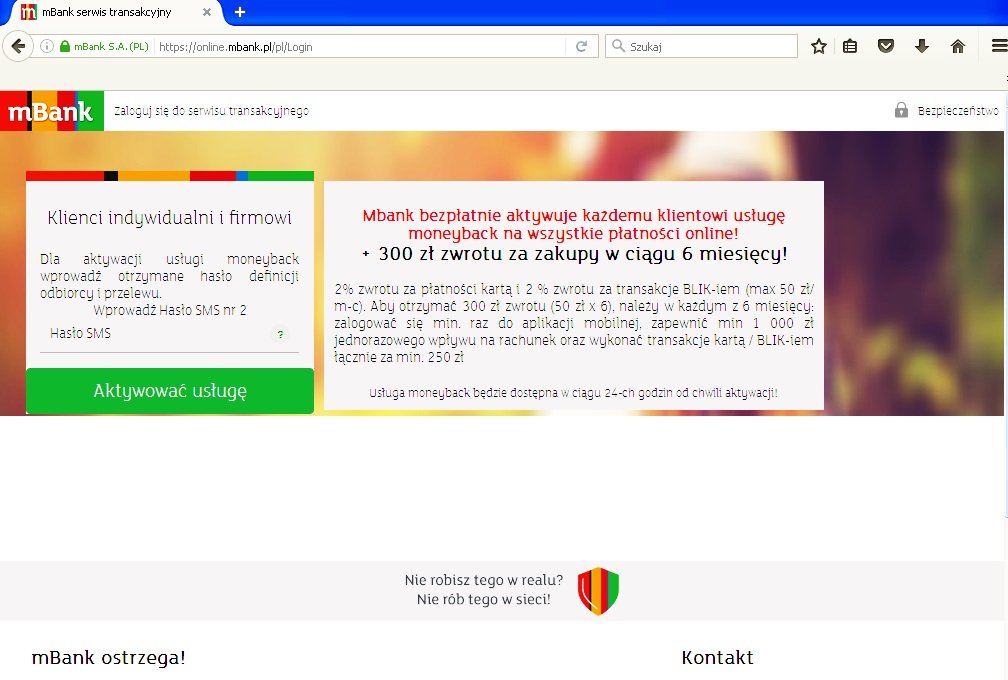

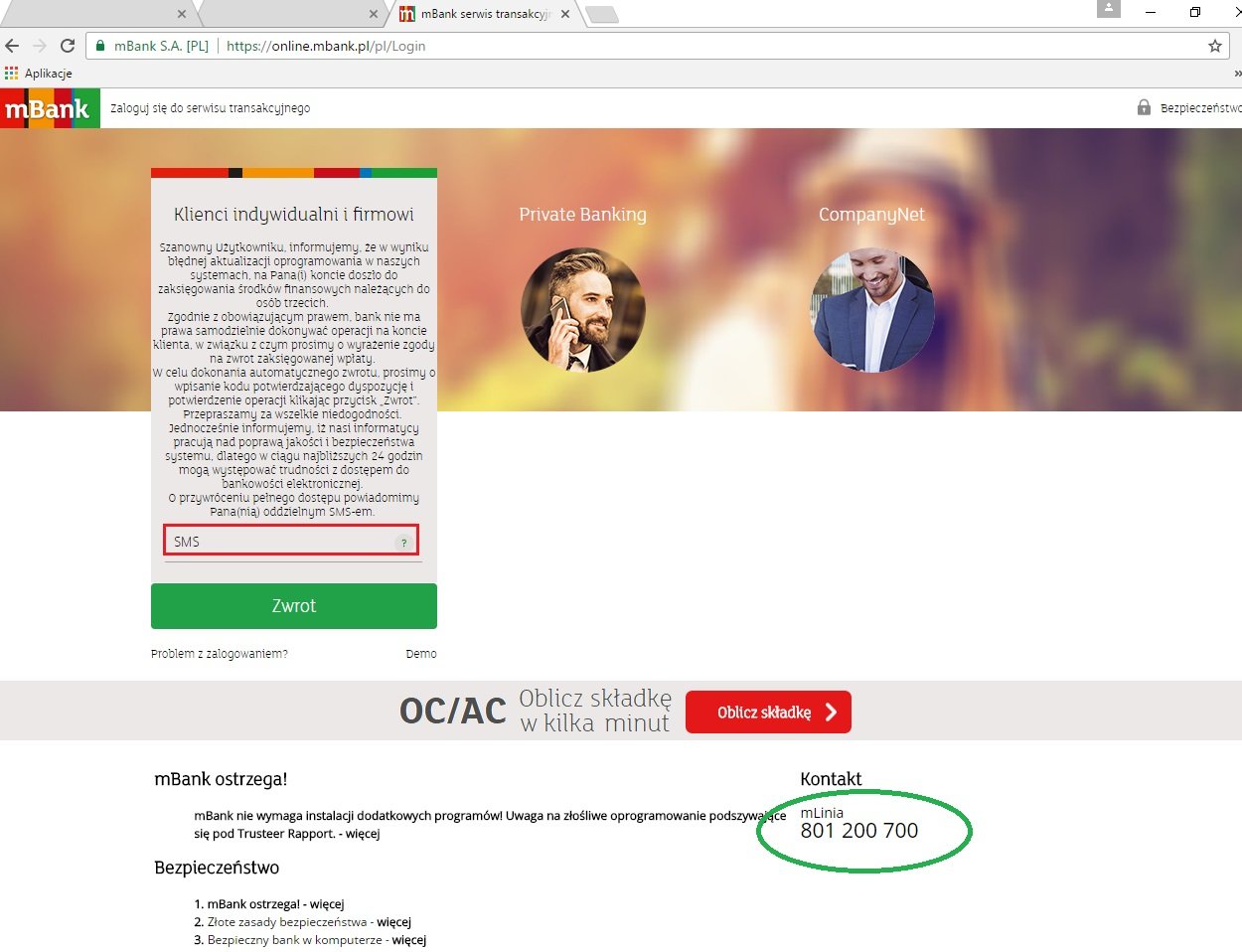

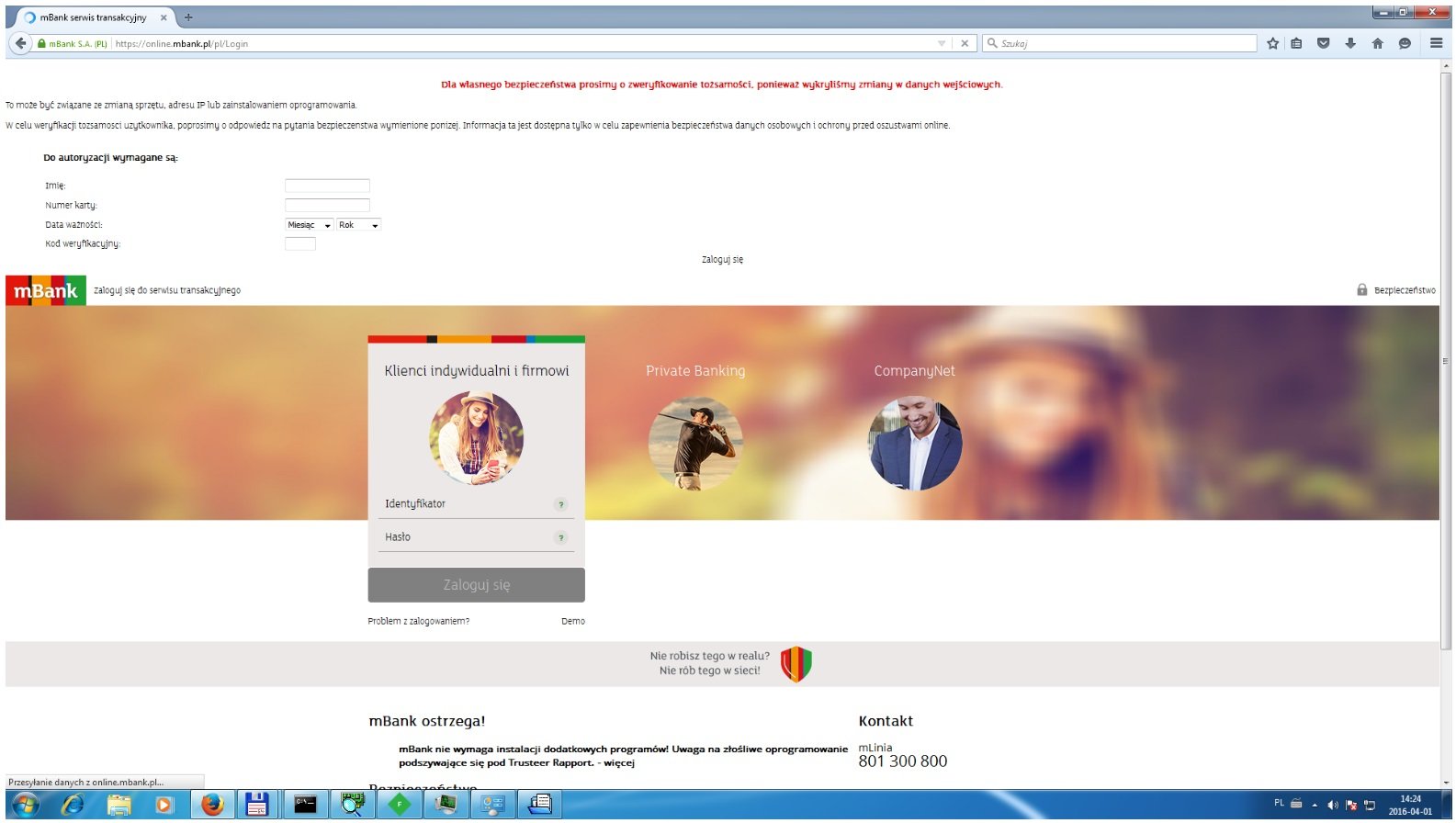

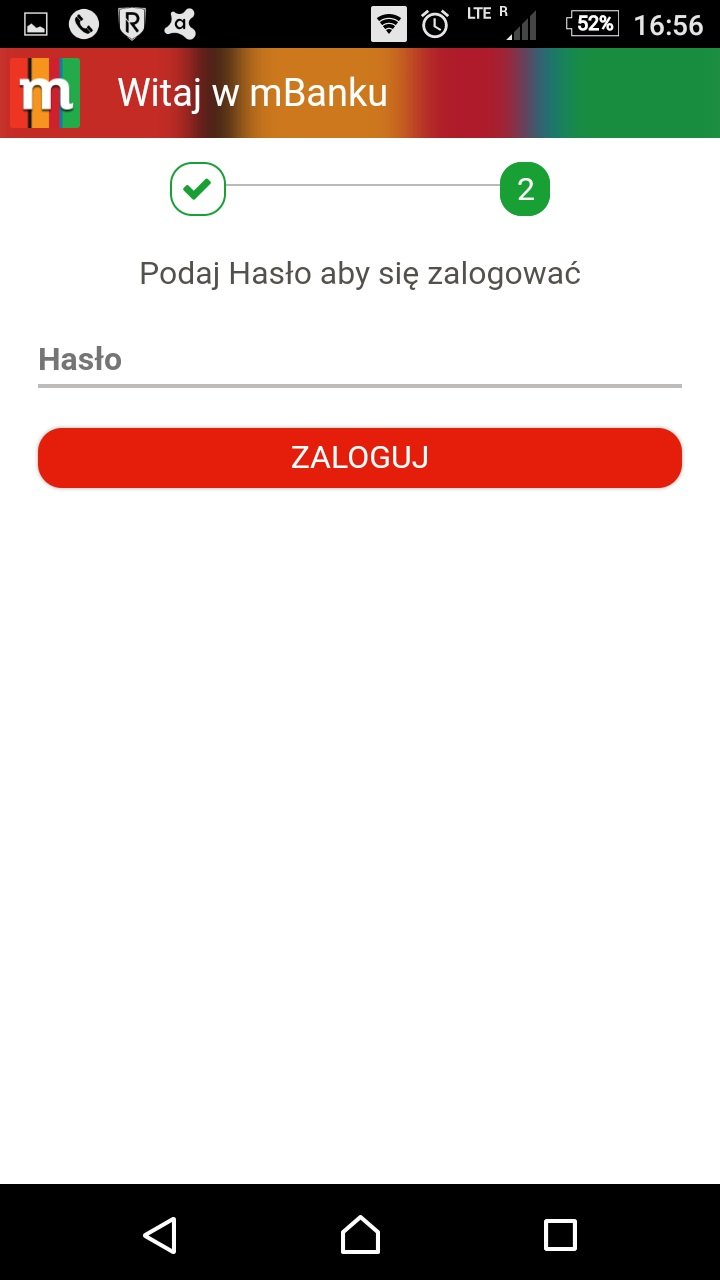

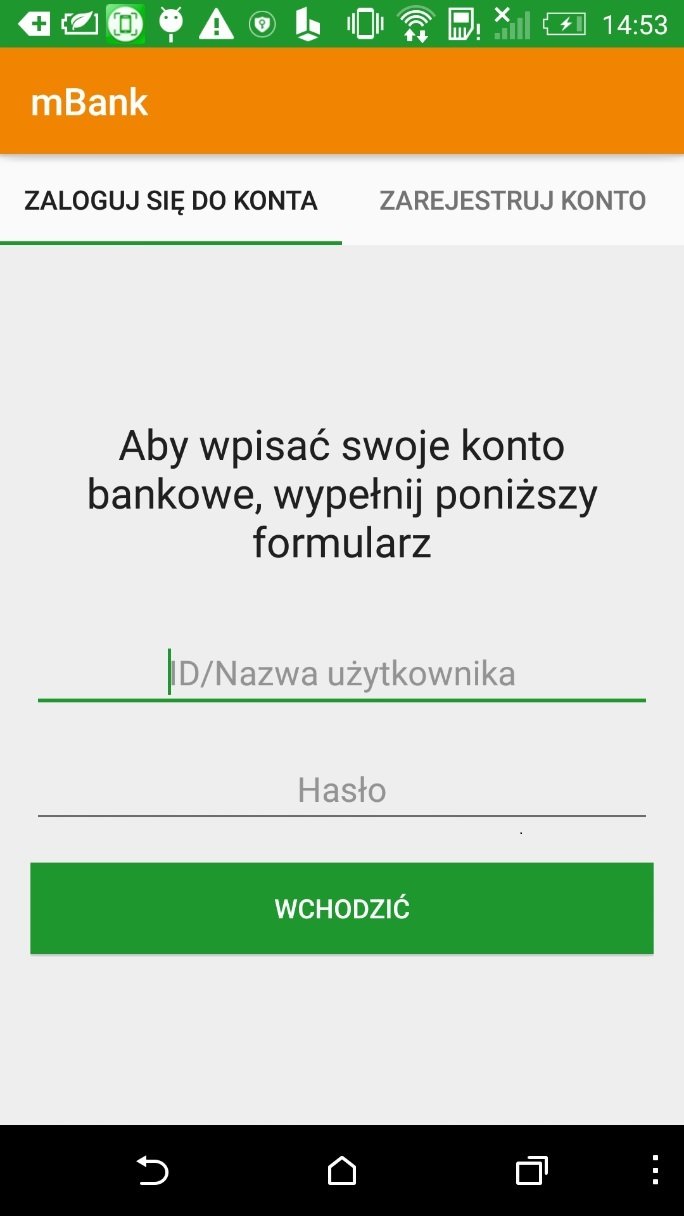

Fałszywy komunikat na stronie logowania lub w serwisie transakcyjnym mBanku

-

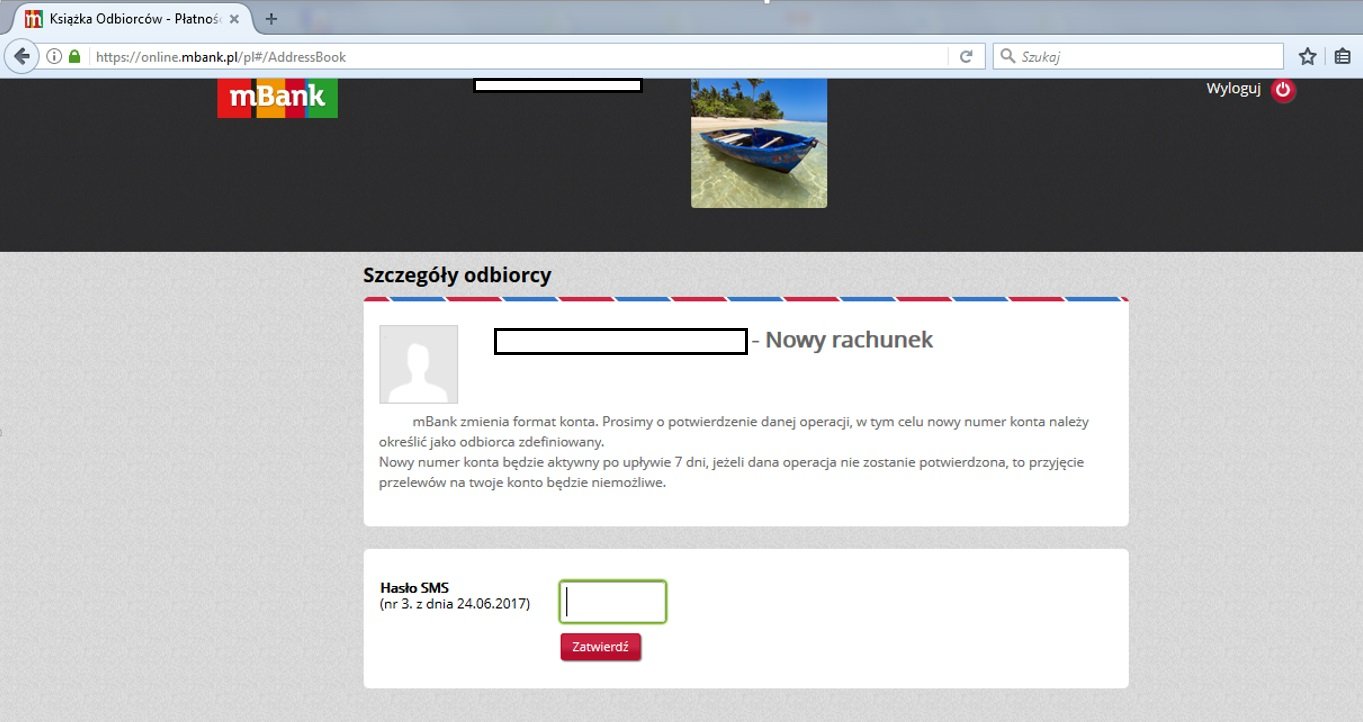

Przestępcy mogą wyświetlać fałszywe treści nawet podczas połączenia z bankiem. Mogą to zrobić, jeśli zainfekowali Twój komputer. Spróbują wtedy wyłudzić poufne dane lub kody SMS.

Zobacz przykłady takich fałszywych komunikatów.

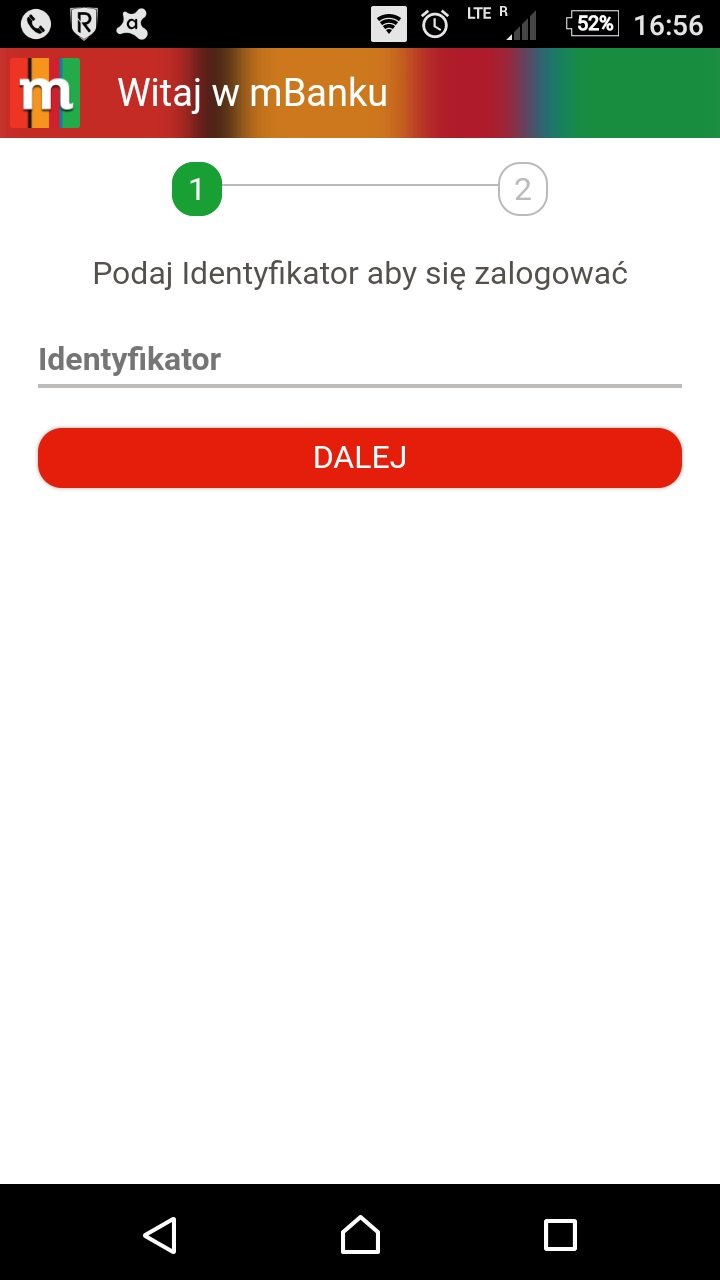

Fałszywy komunikat w aplikacji mobilnej mBanku

Jeśli masz zainfekowany telefon, przestępcy mogą też wyświetlać fałszywe treści, gdy uruchamiasz aplikację bankową. Będą próbowali wyłudzić Twoje dane, a także odbierać i wysyłać wiadomości SMS (również te od mBanku).

Zobacz przykłady takich fałszywych komunikatów.

-

Vishing

-

1.

Co to jest?

-

Cyberprzestępcy podszywają się nie tylko pod pracowników banku. Bardzo często ich ofiarą padają osoby starsze, które dają się zwieść metodą:

- "Na wnuczka"

Przestępcy dzwonią na numer stacjonarny i podszywają się pod któregoś z członków rodziny. Próbują przekonać, że znaleźli się w trudnej sytuacji. Następnie proszą o przelew na wskazane konto.

- "Na policjanta"

Przestępcy podszywają się pod policjanta. Fałszywy policjant przekonuje, że rozpracowuje on zorganizowaną grupę przestępczą i prosi o pomoc w akcji. Pomoc ma polegać na tym, że masz przekazać gotówkę albo zrobić przelew na wskazane konto. Oczywiście, przestępcy uprzedzają, że cała akcja jest tajna i nie powinieneś przekazywać żadnych informacji pracownikom banku. Argumentują, że „pracownicy również mogą należeć do grupy przestępczej”.

- "Na pracownika banku"

Przestępcy podszywają się pod pracownika banku. Informują o nietypowej sytuacji na koncie, np. niepoprawnej operacji, blokadzie ze względów bezpieczeństwa etc. Podkreślają, że muszą potwierdzić Twoje dane, aby wyjaśnić sprawę. Dzięki tym danym mogą potem przejąć dostęp do konta.

-

Skimming i przechwycenie danych karty

-

1.

Co to jest?

-

Czy wiesz, że przestępcy potrafią przejąć dane Twoich kart? Dzięki temu mogą zrobić zakupy lub wypłacić gotówkę bez Twojej wiedzy. Przejęcie danych karty w bankomacie to tzw. skimming. Przestępcy kopiują dane (numer karty, datę jej ważności) z paska magnetycznego karty.

Skimming dotyczy tylko paska magnetycznego karty. W przypadku karty chipowych, które wydaje wydawanych obecnie przez mBank, nie można skopiować danych.

-

-

2.

Jak działają przestępcy?

-

- wykorzystują urządzenie o nazwie skimmer. Montują je na bankomatach z mikro-kamerą lub nakładką na klawiaturę. W ten sposób przechwytują informacje z karty oraz wprowadzany numer PIN karty.

- rzadziej stosują skimming w punkcie handlowo-usługowym. Trudno jest im zainstalować odpowiednią kamerę, ale są w stanie skopiować dane karty z paska magnetycznego. Dlatego nigdy nie zapisuj kodu PIN na karcie!

-

-

3.

O kopiowaniu danych kart płatniczych przez przestępców w internecie

-

Czy wiesz, że przestępcy mogą przejąć dane karty tj. numer, datę ważności czy kod CVC/CVV2, który jest na odwrocie karty?

Robią to głównie w internecie. Najczęściej dane Twojej karty mogą wyciec ze sklepu internetowego, w którym wykonywałeś płatność kartą.

-

-

4.

Metoda płatności odporna na skimming i przechwycenie danych w internecie

-

Czy wiesz, że możesz wypłacać gotówkę z bankomatu bez obawy o skimming? – metodą odporną na taki atak przestępców jest wypłata BLIK.

Kodem BLIK możesz również płacić w interncie.

-

Podszycie się pod pracownika firmy

-

1.

Co to jest?

-

Przestępcy umieją dotrzeć do prezesa/ pracownika firmy. Używają darmowych gadżetów. Osoba, która przyjmie taki gadżet – np. telefon - najczęściej nie jest świadoma zagrożenia.

Przykładowy scenariusz:

1. Do asystentki prezesa dzwoni telefon. Osoba po drugiej stronie słuchawki mówi, że reprezentuje operatora telekomunikacyjnego, z którym firma ma podpisaną umowę. Mówi, że ma specjalny prezent dla zarządu – najnowsze modele telefonów komórkowych.

2. Chwilę później do firmy przyjeżdża kurier i przekazuje paczkę z aparatami. Tak naprawdę to przestępca lub ktoś przez niego wynajęty.

3. Prezes zmienia swój wysłużony aparat na nowy. Niestety, w nowym telefonie jest oprogramowanie, które śledzi pocztę całego zarządu. Taka obserwacja może trwać miesiącami. W tym czasie złodzieje dowiadują się m.in. o najważniejszych kontraktach, które firma planuje podpisać.

4. Kiedy tylko prezes firmy wyjeżdża, przestępcy podszywają się pod niego. Dzwonią lub wysyłają mail do księgowej z prośbą o pilny przelew na podany rachunek.

Pamiętaj! Nie wykonuj transakcji tylko na podstawie maila lub „telefonu od szefa”. Zawsze sprawdzaj tego typu polecenia. Dbaj o zabezpieczenia zarówno programowe, jak i fizyczne komputerów oraz telefonów w firmie.

-

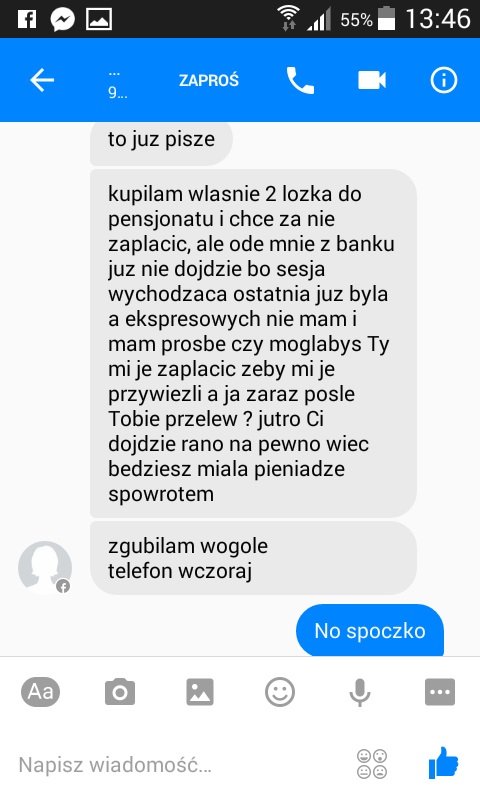

Podszycie się pod użytkownika portalu społecznościowego

-

1.

Co to jest?

-

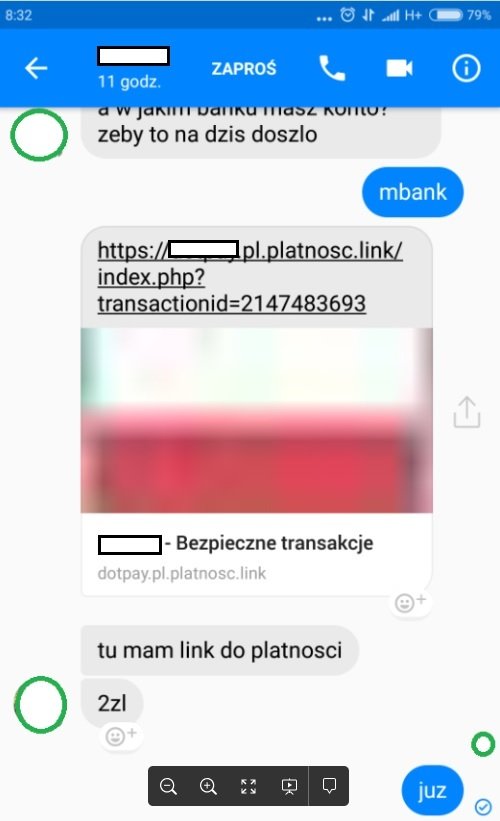

Coraz częściej cyberprzestępcy podszywają się pod znajomego na portalach społecznościowych. Przejmują konto znajomego i wysyłają z niego wiadomości. Proszą w nich o przelew na niewielką kwotę. W rzeczywistości możesz dostać link do płatności, dzięki któremu przestępcy przechwytują dane do logowania i zlecają przelew na o wiele większą kwotę,

Jeżeli dostałeś prośbę od znajomego o przelew, uważaj! Możliwe, że piszesz z oszustem. Zadzwoń do znajomego i potwierdź, że faktycznie to on prosi Cię o przelew. Jeżeli nie, poproś go, aby szybko zmienił hasło i sprawdził komputer / telefon pod kątem wirusów.

Zobacz przykładową korespondencję prowadzoną przez cyberprzestępcę.

-

Fikcyjne oferty pracy

-

1.

Co to jest?

-

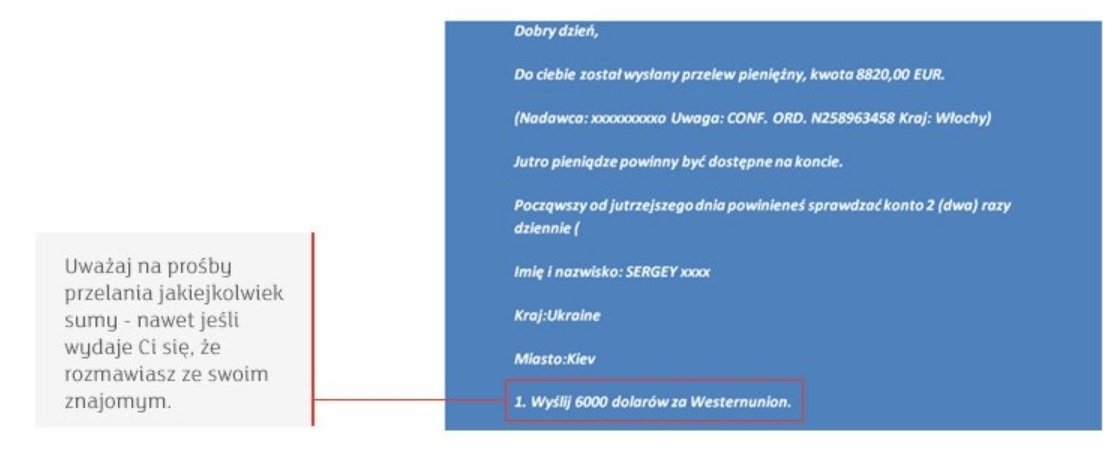

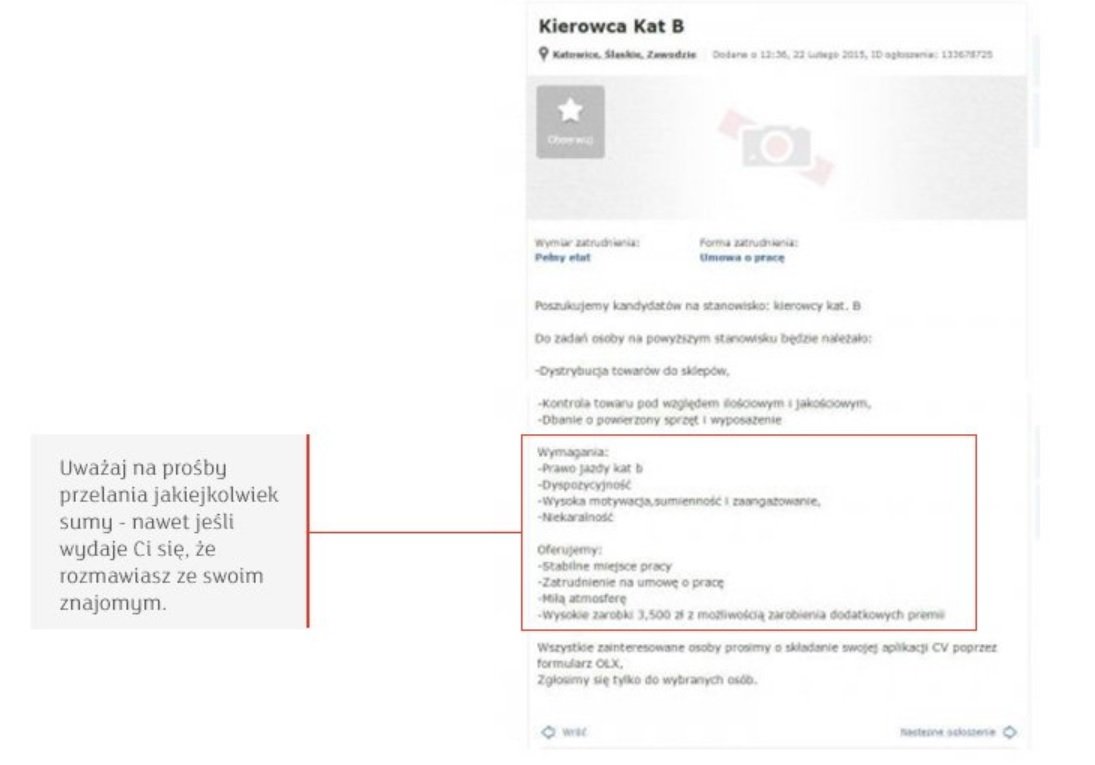

Oszuści rozsyłają wyjątkowo „atrakcyjne” oferty pracy mailem lub przez popularne portale, niezwiązane z poszukiwaniem pracy. Rozwieszają je nawet w Urzędach Pracy. Jeśli odpowiemy na ogłoszenie, ułatwiamy przestępcom dostęp do poufnych danych. Nie ufajmy ofertom pracy rozsyłanym bezpośrednio na naszą skrzynkę mailową. Gdy szukamy pracy, korzystajmy ze specjalnych portali dedykowanych do tej aktywności.

Jeśli odpowiedziałeś już na ogłoszenie i przesłałeś swoje dane – w tym numer rachunku bankowego do „rozliczeń z przyszłym pracodawcą” – to w kolejnym kroku cyberprzestępcy mogą wysłać do Ciebie maila z prośbą o wykonanie przelewu potwierdzającego Twoją tożsamość. Nigdy nie wykonuj takiego przelewu – to może być próba otwarcia na Twoje dane konta bankowego lub zaciągnięcie pożyczki przez internet. Innym celem fikcyjnych ofert pracy jest pomoc w transferowaniu środków z przestępstwa.

„Pracodawca” informuje Cię, że otrzymasz na swoje konto dużą sumę pieniędzy, którą masz wypłacić w bankomacie lub kantorze wymiany walut, a następnie przekazać „pracownikowi”, który się po nią zgłosi. Dla siebie masz zostawić podany procent pieniędzy (jako zapłatę za wykonaną pracę). – Takie oferty pracy to najczęściej oszustwo, pieniądze mogą pochodzić z kradzieży lub być przedmiotem prania brudnych pieniędzy. Godząc się na taką ofertę, nieświadomie możesz brać udział w przestępstwie.

Jeżeli otrzymałeś podobną ofertę pracy lub z niej skorzystałeś – jak najszybciej zgłoś sprawę na policji. Możesz w ten sposób pomóc ująć przestępców i uniknąć wielu problemów w przyszłości.

Zobacz przykładową korespondencję prowadzoną przez cyberprzestępcę:

-

Fałszywe faktury

-

1.

Co to jest?

-

Przestępcy wysyłają podrobioną fakturę ze zmienionym numerem rachunku. Faktura może przyjść z adresu mailowego kontrahenta, jeśli przestępcy przełamią zabezpieczenia na jego komputerze. Złośliwe oprogramowanie może wysyłać wiadomości poza kontrolą właściciela skrzynki mailowej. Jeśli masz wątpliwości, zadzwoń do kontrahenta i upewnij się, że wysłał do Ciebie fakturę.

-

Fałszywe sklepy i oferty ogłoszeniowe

-

1.

Co to jest?

-

Przestępcy tworzą fałszywe sklepy internetowe. Oferują towar w bardzo atrakcyjnych cenach np. sprzęt RTV lub zabawki. Pomimo zapłacenia za zakupy w takim sklepie przesyłka może nigdy do Ciebie nie dotrzeć.

Przed zakupem sprawdź, od kogo kupujesz towar: jak długo istnieje dana firma, czy możesz dodzwonić się na infolinię sklepu, czy odpisują na maile. Upewnij się, czy możesz zapłacić przy odbiorze lub przez integratora płatności.

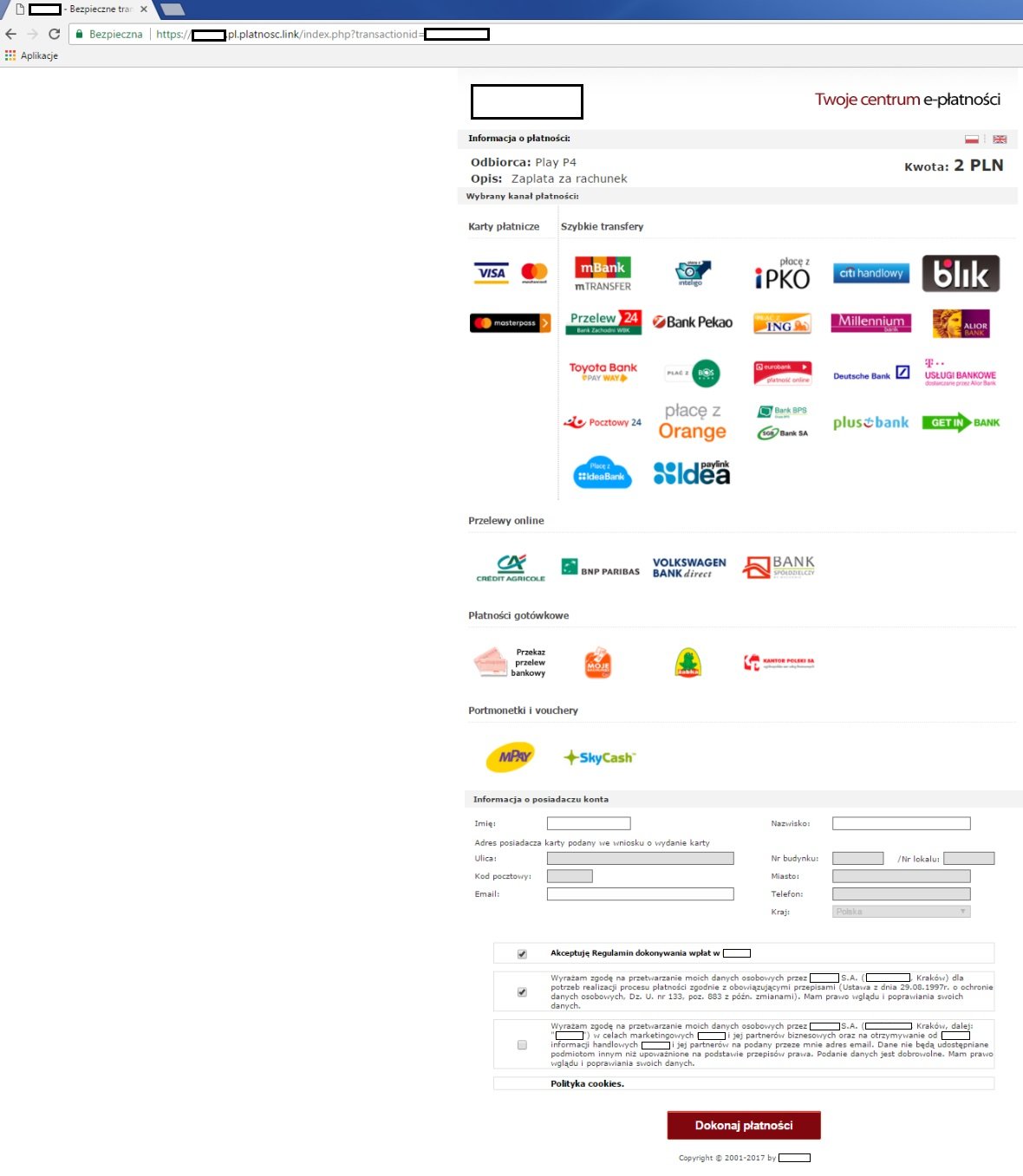

Przestępcy mogą także wystawić towar na portalu ogłoszeniowym „za darmo” - w zamian za opłacenie przesyłki. Nabywcy podsyłają link do szybkich przelewów, czyli do fałszywej strony. Przechwytują Twoje dane do logowania, definiują nowego odbiorcę lub zmieniają wysokość przelewu.

Są rzeczy, które mało kto oddaje za darmo np. telefon, klocki lego. Bądź ostrożny przy tego rodzaju ofertach.

Zobacz przykłady fałszywych stron, do których kieruje otrzymany link.

-

mBank - Oferta indywidualna - Strona główna

mBank - Oferta indywidualna - Strona główna